2.2.2. Empreinte

Il est possible d’associer à chaque fichier une empreinte[1], c’est-à-dire une chaîne de caractères générée au moyen d’une analyse cryptographique mettant en œuvre un algorithme dit de hachage (ex. MD5, SHA-1, SHA-253, SHA-512). Deux fichiers strictement identiques auront la même empreinte, dans la mesure où l’analyse cryptographique a été effectuée avec le même algorithme. Par ailleurs, plus l’algorithme est puissant, plus l’empreinte générée pour le fichier est complexe et plus il est donc difficile de modifier délibérément le contenu du fichier sans que cela soit détecté.

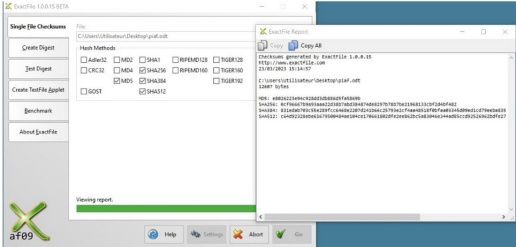

Fig. 16 : Résultats du calcul d’empreintes à l’aide de différents algorithmes proposés par le logiciel ExactFile

Fondamental :

Toute modification d’un seul des éléments du fichier – parfois même la simple ouverture de celui-ci (ex. cas d’un fichier bureautique comportant une date se mettant à jour automatiquement à la simple ouverture du fichier) – se répercute sur son empreinte, ce qui permet d’identifier facilement toute perte d’intégrité subie par celui-ci. Si un changement d’empreinte permet d’identifier qu’un fichier a été modifié, il ne permet cependant pas de détecter à quel endroit cette modification a eu lieu (d’autres méthodes pourront être employées, comme une comparaison au moyen d’un outil appelé éditeur hexadécimal, voir section 2 de ce module).

Les empreintes sont utilisées dans deux contextes :

lors de la transmission d’un fichier, pour garantir que le fichier reçu par le destinataire est bien le même que celui envoyé par l’expéditeur, par comparaison de l’empreinte du fichier avant envoi et celle calculée ;

lors du stockage du fichier, pour garantir que le fichier conservé correspond bien au fichier qui a été écrit sur le support de stockage et qu’en cas de duplication, les deux copies d’un fichier sont strictement identiques.