Chapitre 2 - Le nouveau cadre juridique de la preuve en France

L’ensemble des pays évoluent de la même manière dans la mise en place d’un nouveau cadre juridique qui accorde, sous certaines conditions, la même valeur de preuve aux documents sur support numérique qu’aux documents sur support papier.

En France, le nouveau cadre juridique est mis en place depuis 2000 et il est illustratif de l’évolution générale des pays. C’est pourquoi, le connaissant bien, nous avons choisi de développer ici à titre d’exemple ce nouveau cadre français en faisant ressortir ce qui est essentiel et se retrouve dans les pays qui ont adopté la même démarche.

2.1- La loi du 13 mars 2000

Jusqu’à cette date c’était le principe de l’indissociabilité entre un support matériel durable et l’information qu’il porte, qui faisait la qualité d’une preuve et notamment de la preuve préconstituée d’un acte juridique.

La loi n° 2000-230 du 13 mars 2000 portant adaptation du droit de la preuve aux technologies de l’information et relatives à la signature électronique, a été qualifiée de « Révolution numérique ».

1. L'écrit devient indépendant de son support

• En effet, pour la première fois, est donnée une définition fonctionnelle de l’écrit qui le rend indépendant de son support :

« La preuve littérale, ou preuve par écrit, résulte d’une suite de lettres, de caractères, de chiffres ou de tous autres signes ou symboles dotés d’une signification intelligible, quels que soient leur support et leurs modalités de transmission. (article 1316 du Code civil). »

• L’article 1316-1 est primordial dans la mesure où il énonce les conditions nécessaires pour que l’écrit sous forme électronique soit admis en preuve au même titre que l’écrit sur support papier : « « sous réserve que puisse être dûment identifié la personne dont il émane et qu’il soit établi et conservé dans des conditions de nature à en garantir l’intégrité » »

. Ces notions d’authentification d’une part et d’intégrité d’autre part, vont ensuite être centrales.

• Enfin, non seulement la loi du 13 mars 2000 n’établit pas de hiérarchie de la preuve entre le papier et l’électronique, mais encore elle étend le régime concernant les actes sous seing privé (c’est-à-dire pris entre particuliers) aux actes dont la valeur de preuve est la plus forte dans le droit français, à savoir les actes authentiques (c’est-à-dire établis selon des formalités juridiques et des conditions de forme très précises), et donne alors à la signature une force plus importante que celle que conférait la signature manuscrite des officiers publics, puisque désormais c’est la signature qui confère l’authenticité à l’acte.

2. Une définition fonctionnelle de la signature électronique est donnée

Parallèlement, la loi aborde le thème de la signature électronique :

• Elle en donne une définition fonctionnelle

«La signature, nécessaire à la perfection d'un acte juridique, identifie celui qui l’appose.

Elle manifeste le consentement des parties aux obligations qui découlent de cet acte.

Quand elle est apposée par un officier public, elle confère l’authenticité à l’acte» (article 1316-4 du Code civil).

• Elle précise

«Lorsqu’elle est électronique, elle consiste en l’usage d’un procédé fiable d’identification garantissant son lien avec l’acte auquel elle s'attache […] ».

Là encore, la question du lien entre la signature et l’acte est un point central dans un environnement électronique si facilement falsifiable.

• Elle introduit un mécanisme qui permet de spécifier les conditions selon lesquelles un tel procédé sera non seulement considéré mais de plus, présumé, fiable

«La fiabilité de ce procédé est présumée, jusqu’à preuve du contraire, lorsque la signature est créée, l’identité du signataire assurée et l’intégrité de l’acte garantie, dans des conditions fixées par décret en Conseil d’État » (deuxième partie du second alinéa de l’article 1316-4).

Ces conditions renvoient en fait à une technologie très particulière, à savoir la signature électronique cryptographique à clé publique.

2.2- La signature cryptographique à clé publique

Cette technologie prend sa source dans le domaine de la cryptographie (procédé consistant à chiffrer/masquer un langage clair).

Durant des années, pour pouvoir se communiquer des informations chiffrées, les personnes devaient s’entendre sur une clé privée (secrète).

À partir de la découverte de deux chercheurs de l’Université de Stanford, Whitfield Diffie et Martin Hellman, le mécanisme est désormais fondé sur la séparation de la clé unique en deux clés distinctes :

• une clé privée

• et une clé publique.

La clé privée est utilisée pour le chiffrement et la clé publique pour le déchiffrement.

Ce mécanisme est désigné sous le nom de cryptographie à clé publique, ou encore cryptographie asymétrique :

• avec la clé privée qui sert à la signature

• et la clé publique qui sert à la vérification.

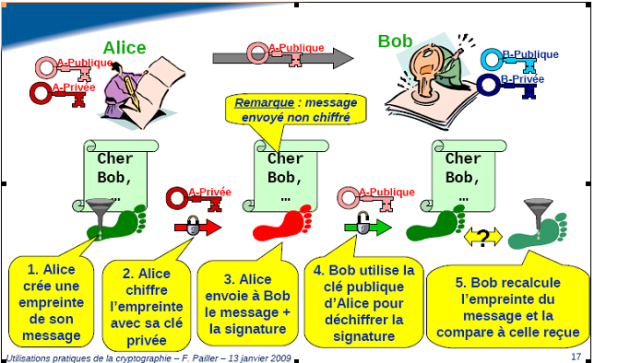

En fait, le mécanisme repose sur trois éléments :

• la génération d'une empreinte,

• la signature de l'empreinte avec une clé privée (secrète)

• et l'établissement du lien entre la clé privée et son propriétaire.

2.2.1. Génération d'une empreinte

L'empreinte (appelé également « condensat »), de taille généralement fixe, est générée à partir du document grâce à une fonction mathématique dite fonction de hachage :

• cette fonction restitue une empreinte indissociable du document dont elle est extraite et qui est d’une longueur fixe ;

• l’empreinte est transmise avec le document

• et à l’arrivée, avec la même fonction, le système calcule une empreinte du document reçu et compare les deux empreintes : si le résultat est identique, cela signifie qu’une probabilité très élevée existe qu'il n’y a pas eu d’altération du document durant la transmission.

Exemple : La moindre modification du fichier entraîne la génération d'une empreinte totalement différente

Soit le texte suivant : « Algorithme MD5 ("Wikipedia, l'encyclopédie libre et gratuite") »

L’empreinte d’un fichier texte ne contenant que ce texte, calculée avec l’algorihtme MD5 est la suivante : « d6aa97d33d459ea3670056e737c99a3d »

En modifiant un seul caractère de ce texte : « MD5("Wikipedia, l'encyclopédie libre et gratuitE") »

Cette empreinte change radicalement et devient : « 5da8aa7126701c9840f99f8e9fa54976 »

2.2.2 - Signature de l'empreinte avec une clé privée (secrète)

Toutefois, durant la transmission, le document et son empreinte auraient pu être subtilisés et remplacés par un autre document avec sa propre empreinte.

C’est la raison pour laquelle

• l’empreinte de départ est signée avec la clé privée (secrète) de son auteur

• et l’empreinte générée à l’arrivée est vérifiée avec la clé publique correspondant à la clé privée et qui, elle, est destinée à être communiquée à quiconque veut vérifier la signature.

Ainsi

• si l’empreinte permet de s’assurer qu’un document n’a pas été altéré,

• la signature permet en plus de certifier la provenance du document : on parle alors de « non-répudiation » car l’auteur ne peut pas ne pas reconnaître être l’auteur de l’acte dans la mesure où la clé publique ne peut vérifier positivement que ce qui a été signé par la clé privée correspondante.

Les deux algorithmes les plus connus dans ce domaine sont d’une part MD5 (128 bits) et d’autre part SHA-1 (160 bits).

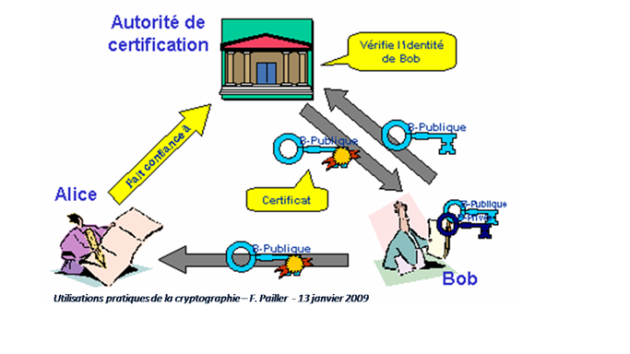

2.2.3. Etablissement du lien entre la clé privée et son propriétaire

Enfin, il reste à s’assurer du lien entre la clé privée et son propriétaire.

C’est là qu’interviennent alors les prestataires de certification auprès desquels on va faire enregistrer sa clé publique.

Ainsi un tiers (le prestataire) se porte garant que la clé publique est bien la vôtre et, de la sorte, crée un lien :

• entre la clé publique

• et votre identité.

L’enregistrement se fait sur un certificat qui contient un certain nombre d’informations, variables suivant le niveau de sécurité du certificat et du prestataire :

• identité de son propriétaire,

• qualité,

• clé publique,

• etc.

Deux éléments très importants sont

• d’une part la durée de validité du certificat (généralement entre un et trois ans),

• d’autre part les transactions qui sont permises pour ce certificat.

Bien évidemment, le certificat est à son tour signé avec la clé privée du prestataire. Ceci implique, dès lors qu’un système vérifie une clé publique, qu’il commence par vérifier la signature du certificat, avant de vérifier la signature du document envoyé.

Nous pouvons ajouter que le processus de signature électronique tel que nous venons de le décrire vise à garantir l’intégrité du document au cours de son transfert et à donner au destinataire, la certitude de l’identité de l’expéditeur.

Attention :

Ce processus ne vise pas à assurer la confidentialité du document.

Cette confidentialité ne pourra être obtenue que si le document lui-même est chiffré.

Des technologies connexes de celles de la signature électronique sont utilisées à cet effet, notamment pour les transactions bancaires.

Exemple :

Principe de création d'un certificat

Ce système relativement complexe induit la mise en place d’une infrastructure dite infrastructure à clé publique (ou IGC) et on voit que la vérification d’une signature induit, parallèlement au document proprement dit, la conservation

• notamment des algorithmes de signature utilisés au moment où le document a été signé,

• ainsi que celle des certificats (on doit s’appuyer sur celui qui était valide au moment où le document a été signé).

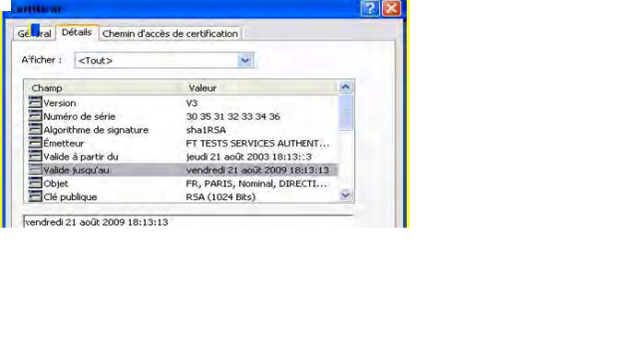

Complément : Le fonctionnement des certificats

Il existe 4 types de certificats en fonction du niveau de sécurité:

classe 1 : adresse électronique du demandeur requise;

classe 2 : preuve de l'identité requise (photocopie de carte d'identité par exemple);

classe 3 : présentation physique du demandeur obligatoire.

classe 3+ : identique à la classe 3, mais le certificat est stocké sur un support physique (clé USB à puce, ou carte à puce; exclut donc les certificats logiciels).

Tel qu'on l'utilise en cryptographie et en sécurité informatique, un certificat électronique est un bloc de données contenant, dans un format spécifié, les parties suivantes :

un numéro de série;

l'identification de l'algorithme de signature;

la désignation de l'autorité de certification émettrice du certificat;

la période de validité au-delà de laquelle il sera suspendu ou révoqué;

le nom du titulaire de la clé publique;

l'identification de l'algorithme de chiffrement et la valeur de la clé publique constitués d'une paire de clés asymétriques (comme par exemple RSA);

des informations complémentaires optionnelles;

l'identification de l'algorithme de signature et la valeur de la signature numérique

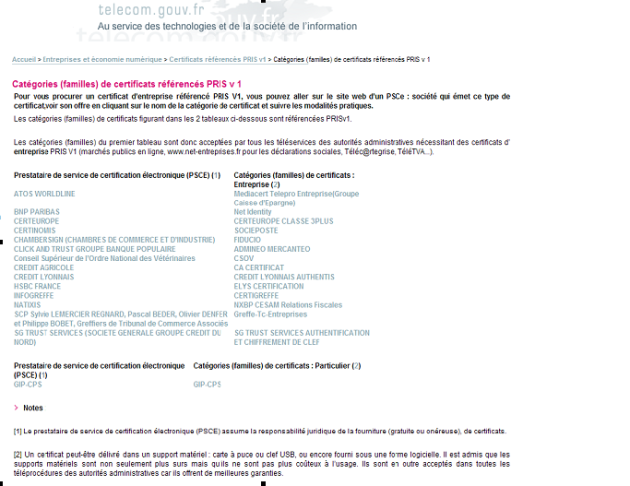

Prestataires de Service de Certification électronique qualifiés conformément aux exigences de l’arrêté du 26/07/2004, qui délivrent des certificats qualifiés (Site du ministère de l'Économie, de l'industrie et de l'emploi) Il n’y a que deux prestataires qualifiés. Chacun de ces prestataires a défini une Politique de Certification : Banque de France : Politique de certification - Autorité de certification - Signature Gamme "signature qualifiée" version 1.1 du 28 décembre 2006 Notaires de France : Politique de Certification Pour les Certificats Qualifiés Support au Service de Signature. Version : 01.02 du 30/05/2007 |

2.3 - Le décret d'application de la loi du 13 mars 2000

C’est cette technologie de signature qui a été ensuite reprise, dans le contexte de l’explosion de l’internet.

Son encadrement juridique va se faire avec :

• d’une part, la directive européenne du 13 décembre 1999, dont l’objectif était de faciliter l’utilisation des signatures électroniques et de contribuer à leur reconnaissance juridique,

• d’autre part, le décret d’application de la loi du 13 mars 2000, à savoir le décret n°2001-272 du 30 mars 2001 (transposition de l’annexe de la directive).

Que dit ce décret français?

Le décret définit une signature électronique simple et une signature électronique sécurisée, qui reprend en fait la signature électronique avancée qui figure dans la directive. Cette signature sécurisée est fondée sur les technologies de cryptographie à clé publique, soit une signature qui satisfait aux exigences suivantes: « « être propre au signataire ; être créée par des moyens que le signataire puisse garder sous son contrôle exclusif ; et garantir avec l’acte auquel elle s’attache un lien tel que toute modification ultérieure de l’acte soit détectable »

» (art. 1.2).

Par ailleurs, le décret introduit une présomption de fiabilité : «« La fiabilité d’un procédé de signature électronique est présumée jusqu’à preuve du contraire lorsque ce procédé met en œuvre une signature électronique sécurisée, établie grâce à un dispositif sécurisé de création de signature électronique et que la vérification de cette signature repose sur l’utilisation d’un certificat électronique qualifié. »

» (art. 2).

Le décret énonce par conséquent les conditions nécessaires pour qu’il y ait présomption de fiabilité que ce soit au niveau

• des systèmes,

• des prestataires de certification

• ou des certificats.

D’autres textes viennent compléter ce décret et fixent notamment les modalités d’évaluation, de certification et de qualification des différents acteurs en présence : comité français d’accréditation et organismes d’accréditation signataires d’un accord européen, centres d’évaluation, prestataires de certification.

Exemple :

Catégories (familles) de certificats référencés par le ministère en charge de l'Economie et des finances (pour tout un ensemble de téléservices)

2.4 - Conclusions relatives au nouveau cadre juridique

Le dispositif juridique en place permet par conséquent de dématérialiser des processus métier progressivement sur l’ensemble de la chaîne. Les notions d’authentification et d’intégrité, à la mesure des dangers du numérique dès lors qu’on utilise les réseaux, sont centrales et ce sont les technologies de cryptographie à clé publique qui sont utilisées pour répondre à ces exigences.

Des infrastructures sont mises en place qui permettent de sécuriser les échanges, les transactions, les flux de données échangées : des plates-formes font appel à des services de signature et d’horodatage, qu’on appelle tiers certificateurs, tiers horodateurs. Ces derniers sont appelés les « tiers de confiance », l’idée étant qu’on ne peut pas être à la fois juge et partie et qu’en faisant appel à un tiers pour certifier une signature, une date, on sécurise sa transaction.

Dans le secteur privé, des « tiers-archiveurs » sont également apparus : on confie à un tiers le soin d’archiver ses données. Ce marché existait déjà pour les archives sur support papier mais, dans la foulée de la nouvelle réglementation en matière de données et de documents nativement numériques, un nouveau marché de tiers archiveurs s'est développé, visant ce qui est alors improprement appelé l' « archivage légal ». Le souci est avant tout de maintenir l'intégrité des données et documents archivés, afin de leur conserver leur valeur légale au sens des articles 1316 et suivants du Code civil français. De même sont apparus de nouveaux types de logiciels visant à assurer des fonctions de sécurisation et traçabilité des données et documents (solutions dites de « coffres-forts électroniques »). La Fédération nationale des tiers de confiance (FNTC) rassemble un grand nombre de ces acteurs.

De même, deviendra également centrale la notion d’interopérabilité de manière à ce que les systèmes d’informations des partenaires puissent dialoguer par le biais de formats de données standardisés, comme par exemple le langage XML, devenu incontournable dans cet environnement. Ce langage permet

• de modéliser les processus, les échanges

• et de faire en sorte qu’un langage commun soit mis en place entre différents acteurs.

Attention :

Toutefois, n'ont pas été prises en compte dans l’élaboration de ces différents textes, les questions afférentes

• aux durées de conservation des données et documents ainsi produits,

• aux processus à mettre en œuvre afférents à leur cycle de vie,

• ou encore à leur pérennisation à moyen et long terme.